“정보 유출” “조사 대상” 겁주는 메시지로 회신 유도

지니언스 “첨부파일이나 URL은 발송 여부 확인 후 열람해야”

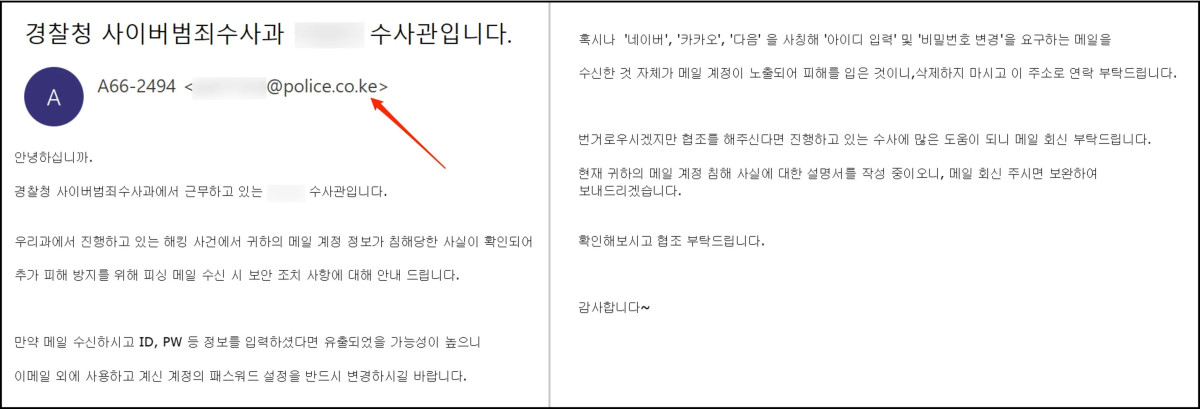

지니언스시큐리티센터가 분석한 경찰청 수사관 사칭 이메일. |

북한 연계 해킹 조직 '코니(Konni)'가 경찰청·국가인권위원회를 사칭해 사이버 공격을 감행한 것으로 드러났다. 해커는 수신자의 불안 심리를 자극해 회신을 유도한 뒤 악성 파일을 전달하는 수법을 사용했다.

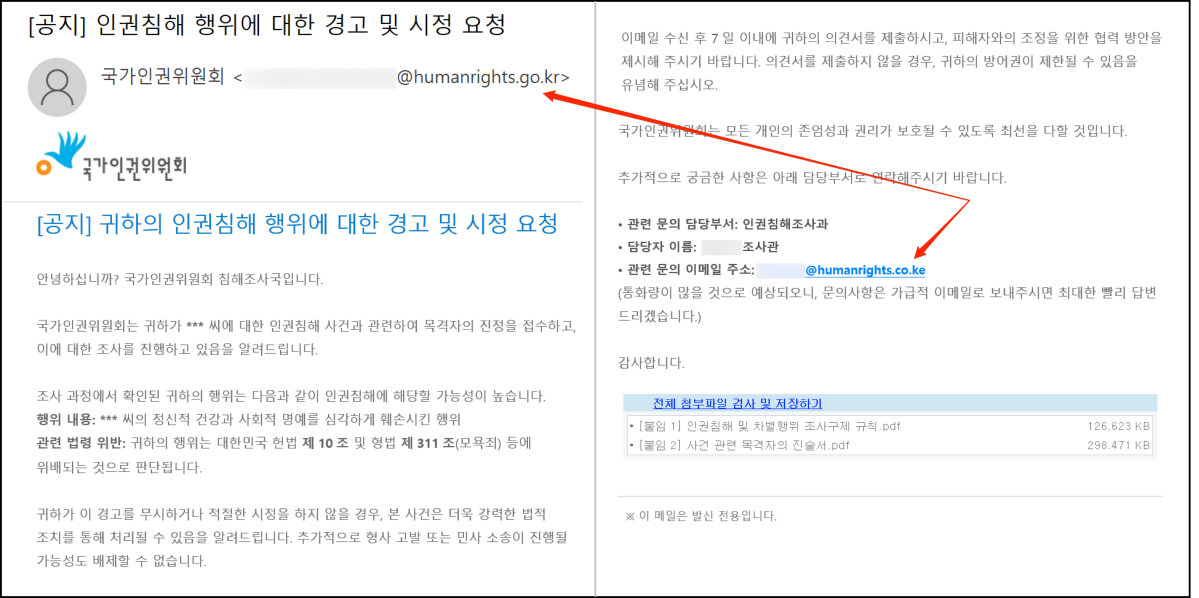

5일 지니언스시큐리티센터(GSC)에 따르면 코니는 올해 1월부터 3월까지 정부 기관을 사칭한 피싱 이메일을 다수 유포했다. 해당 이메일은 마치 공식 기관에서 발송된 것처럼 보이도록 도메인을 위조했다.

지니언스시큐리티센터가 분석한 국가인권위원회 사칭 이메일. |

특히 도메인을 교묘히 위장한 점도 눈에 띈다. 실제 정부기관 도메인(go.kr)이 아닌 ‘co.ke’ 도메인을 사용해 마치 공식 메일처럼 보이게 했다. 실제 피싱 이메일에는 ‘humanrights.go.kr’을 흉내 낸 ‘humanrights.co.ke’가, ‘police.go.kr’ 대신 ‘police.co.ke’ 주소가 쓰였다.

GSC는 스피어 피싱 메일에 북한어가 다수 식별됐다고 분석했다. 실제로 메일 본문에선 ‘인차(곧)’, ‘제기(제출)’, ‘태공(태업)’ 등 북한말이 다수 발견됐다. GSC는 "보통 해킹 예방 보안교육 때 발신지 주소의 공식 여부를 꼼꼼히 살피도록 강조하기도 한다. 그런데 이번처럼 정교하게 조작된 경우 단순히 메일 주소만 100% 신뢰했다가는 예기치 못한 위협에 노출될 수 있다"며 "온라인 정보는 항상 의심하고 점검하는 보안 습관을 지니고, 첨부 파일이나 URL 링크가 있는 경우 번거롭더라도 발신자에게 발송 여부 확인 후 열람해야 한다"고 했다.

지니언스는 대응 방안으로 △의심 메일 회신 자제 △공식 도메인 여부 확인 △불분명한 파일 실행 주의 △행위 기반 탐지 시스템(EDR) 도입 등을 권고했다. 특히 해커 조직의 공격은 반복적이고 집요한 특성을 보이는 만큼, 조직 차원에서 지속적인 감시와 방어 체계 마련이 중요하다고 밝혔다.

[이투데이/이은주 기자 ( letswin@etoday.co.kr)]

▶프리미엄 경제신문 이투데이 ▶비즈엔터

이투데이(www.etoday.co.kr), 무단전재 및 수집, 재배포금지